合 OpenVPN介绍及其搭建

- 一、VPN 介绍

- 1、介绍

- 2、vpn分类

- 3、VPN的实现方式有很多种方法,常用的有以下四种

- 二、搭建pptp

- 1、检查系统是否支持ppp

- 2、设置内核转发,开启路由转发

- 3、安装pptp

- 4、配置pptp

- 5、设置SNAT 规则

- 6、client 端连接vpn

- 8、查看日志,看是否有client 端连接

- 9、连接后的配置

- 10、测试连接后IP

- 搭建 OpenVPN 服务

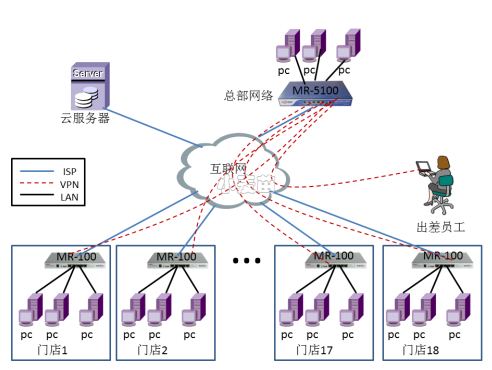

- OpenVPN 应用场景

- OpenVPN 服务端搭建部署

- 安装配置证书软件

- 创建证书

- 安装openvpn并写入服务端配置文件

- 启动并检查端口

- OpenVPN客户端配置(linux端)

- 配置openvpn

- 测试连接

- OpenVPN客户端搭建部署(windows端)

- 安装OpenVPN软件

- 配置OpenVPN

- 连接测试

- 直连其他内网服务器

- Openvpn密码认证

- 服务端配置

- linux客户端配置

- windows客户端配置

- 参考

一、VPN 介绍

1、介绍

虚拟专用网络(英语:Virtual Private Network,缩写为VPN)是一种常用于连接中、大型企业或团体与团体间的私人网络的通讯方法。虚拟私人网络的讯息透过公用的网络架构(例如:互联网)来传送内部网的网络讯息。它利用已加密的通道协议(Tunneling Protocol)来达到保密、发送端认证、消息准确性等私人消息安全效果。这种技术可以用不安全的网络(例如:互联网)来发送可靠、安全的消息。需要注意的是,加密消息与否是可以控制的。没有加密的虚拟专用网消息依然有被窃取的危险。

VPN的实质就是利用加密技术在公用网上面封装出一个数据通讯隧道。

以日常生活的例子来比喻,虚拟专用网就像:甲公司某部门的A想寄信去乙公司某部门的B。A已知B的地址及部门,但公司与公司之间的信不能注明部门名称。于是,A请自己的秘书把指定B所属部门的信(A可以选择是否以密码与B通信)放在寄去乙公司地址的大信封中。当乙公司的秘书收到从甲公司寄到乙公司的信件后,该秘书便会把放在该大信封内的指定部门信件以公司内部邮件方式寄给B。同样地,B会以同样的方式回信给A。

在以上例子中,A及B是身处不同公司(内部网路)的计算机(或相关机器),通过一般邮寄方式(公用网络)寄信给对方,再由对方的秘书(例如:支持虚拟专用网的路由器或防火墙)以公司内部信件(内部网络)的方式寄至对方本人。请注意,在虚拟专用网中,因应网络架构,秘书及收信人可以是同一人。许多现在的操作系统,例如Windows及Linux等因其所用传输协议,已有能力不用通过其它网络设备便能达到虚拟专用网连接。

2、vpn分类

根据不同的划分标准,VPN可以按几个标准进行分类划分:

(1)按VPN的协议分类:

VPN的隧道协议主要有三种,PPTP、L2TP和IPSec,其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议。

(2)按VPN的应用分类:

① Access VPN(远程接入VPN):客户端到网关,使用公网作为骨干网在设备之间传输VPN数据流量;

② Intranet VPN(内联网VPN):网关到网关,通过公司的网络架构连接来自同公司的资源;

③ Extranet VPN(外联网VPN):与合作伙伴企业网构成Extranet,将一个公司与另一个公司的资源进行连接。

(3)按所用的设备类型进行分类:

网络设备提供商针对不同客户的需求,开发出不同的VPN网络设备,主要为交换机、路由器和防火墙:

① 路由器式VPN:路由器式VPN部署较容易,只要在路由器上添加VPN服务即可;

② 交换机式VPN:主要应用于连接用户较少的VPN网络;

(4)按照实现原理划分:

① 重叠VPN:此VPN需要用户自己建立端节点之间的VPN链路,主要包括:GRE、L2TP、IPSec等众多技术。

② 对等VPN:由网络运营商在主干网上完成VPN通道的建立,主要包括MPLS、VPN技术。

3、VPN的实现方式有很多种方法,常用的有以下四种

(1)VPN服务器:在大型局域网中,可以在网络中心通过搭建VPN服务器的方法来实现。

(2)软件VPN:可以通过专用的软件来实现VPN。

(3)硬件VPN:可以通过专用的硬件来实现VPN。

(4)集成VPN:很多的硬件设备,如路由器,防火墙等等,都含有VPN功能,但是一般拥有VPN功能的硬件设备通常都比没有这一功能的要贵。

二、搭建pptp

1、检查系统是否支持ppp

[root@centos6 ~]# cat /dev/ppp

cat: /dev/ppp: No such device or address

如果出现以上提示则说明ppp是开启的,可以正常架设pptp服务,若出现Permission denied等其他提示,你需要先去VPS面板里看看有没有enable ppp的功能开关。

2、设置内核转发,开启路由转发

[root@centos6 ~]# vim /etc/sysctl.conf

net.ipv4.ip_forward = 1